Sommaire

- 1 Introduction

- 2 Comprendre le double proxy : un mécanisme d’opacité en cascade

- 3 Une architecture conçue pour fragmenter responsabilités et actions

- 4 Pourquoi le double proxy est devenu l’arme ultime du cybersquatteur

- 5 Les impacts pour les titulaires de droits

- 6 Quelles solutions face au double proxy ?

- 7 Conclusion

- 8 FAQ

Introduction

Le double proxy s’est imposé, en quelques années, comme l’un des mécanismes techniques les plus redoutables utilisés par les cybersquatteurs professionnels. Derrière une apparente sophistication technique se cache une réalité juridique très concrète : une opacité organisée, destinée à ralentir l’identification des responsables, à neutraliser en pratique les actions de retrait et à accroître les atteintes portées aux marques, aux noms de domaine et à la réputation des entreprises.

Dans un contexte de criminalité organisée croissante, le double proxy ne constitue plus un simple outil d’anonymisation. Il permet désormais le déploiement de campagnes industrielles de phishing, de fraude à l’emploi, de contrefaçon numérique ou d’usurpation d’identité, conçues pour résister aux mécanismes classiques de réaction juridique.

Comprendre le double proxy : un mécanisme d’opacité en cascade

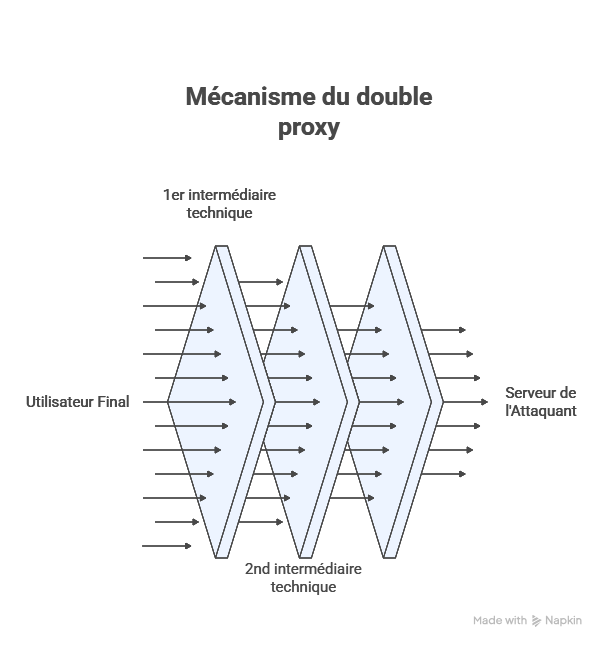

Le double proxy repose sur l’interposition successive de plusieurs intermédiaires techniques distincts entre l’utilisateur final et le serveur effectivement contrôlé par l’attaquant. Concrètement, le nom de domaine litigieux pointe vers un premier proxy, souvent opéré par un prestataire de type CDN ou reverse proxy, lequel redirige ensuite vers un second intermédiaire avant d’atteindre l’infrastructure finale.

Ces acteurs se présentent généralement comme de simples prestataires techniques et revendiquent, en pratique, le bénéfice du régime de responsabilité des hébergeurs, sous réserve de la qualification retenue au regard de leurs fonctions effectives. L’objectif poursuivi est clair : rompre le lien juridique et technique entre le contenu illicite et son exploitant réel. Chaque couche agit comme un écran supplémentaire, rendant l’identification du véritable hébergeur et du responsable du traitement particulièrement complexe.

Une architecture conçue pour fragmenter responsabilités et actions

Contrairement à un simple proxy, le double proxy repose sur une segmentation volontaire des rôles techniques et juridiques, qui fragmente la chaîne de responsabilité et complique toute action rapide et coordonnée.

Dans la pratique, la chaîne d’intermédiation fonctionne selon une logique bien rodée. Le bureau d’enregistrement identifie un point de contact technique et renvoie vers un prestataire CDN, dont la mission officielle consiste à optimiser la disponibilité et la performance des contenus. Ce prestataire redirige ensuite vers un hébergeur intermédiaire, qui n’est pas nécessairement l’exploitant réel du site. Enfin, cet hébergeur s’appuie sur un serveur d’origine dissimulé, parfois localisé hors de l’Union européenne.

Chaque acteur se présente alors comme un intermédiaire passif et renvoie la responsabilité vers le maillon suivant. Cette architecture en cascade exploite les zones grises du droit de la responsabilité des intermédiaires techniques : sans neutraliser juridiquement les mécanismes de notification et de retrait, elle en vide largement l’effectivité en diluant la connaissance effective des contenus illicites et la capacité d’action immédiate.

Pourquoi le double proxy est devenu l’arme ultime du cybersquatteur

Le premier effet du double proxy est une neutralisation systémique, en pratique, des procédures de takedown. Chaque prestataire sollicité invoque son statut d’intermédiaire, exige des décisions judiciaires locales ou renvoie vers un autre acteur de la chaîne. Une demande de retrait pourtant fondée se transforme alors en un parcours procédural fragmenté, incompatible avec l’urgence des fraudes en cours.

Le second effet est un accélérateur de campagnes frauduleuses à grande échelle. Le double proxy permet le recyclage quasi instantané des infrastructures : lorsqu’un site est suspendu, le contenu est répliqué ailleurs, le nom de domaine redirigé, et la chaîne de proxy reconfigurée en quelques minutes.

Enfin, cette architecture entraîne une dilution des responsabilités juridiques. Chaque intermédiaire invoque sa conformité locale, ses conditions contractuelles ou l’absence de connaissance effective, compliquant la démonstration de la mauvaise foi, pourtant centrale en matière de cybersquatting et de litiges de noms de domaine.

Les impacts pour les titulaires de droits

Le double proxy affaiblit l’effectivité des droits de marque et des mécanismes extrajudiciaires. Les procédures de type UDRP ou les actions de blocage menées auprès des bureaux d’enregistrement perdent en efficacité lorsque le contenu frauduleux demeure accessible malgré la suspension ou le gel du nom de domaine litigieux.

Chaque jour de maintien en ligne d’un site frauduleux génère un préjudice économique et réputationnel immédiat, marqué par une perte de confiance des clients et un risque accru de détournement de données à caractère personnel.

Sur le plan probatoire, le double proxy complique fortement la collecte des preuves. La rotation des adresses IP, la conservation limitée des journaux et l’instabilité volontaire des chaînes d’intermédiation rendent l’identification de l’exploitant réel particulièrement délicate.

Quelles solutions face au double proxy ?

Face au double proxy, l’efficacité de la réponse repose sur une approche juridique multi-niveaux. Celle-ci combine des notifications coordonnées auprès des registrars, prestataires CDN et hébergeurs, des mises en demeure juridiquement qualifiées et, lorsque les faits le justifient, des actions extrajudiciaires ou judiciaires ciblées. L’objectif est d’identifier, au sein de la chaîne technique, les acteurs disposant d’une capacité concrète d’intervention et d’éviter la dilution des responsabilités.

L’anticipation par la preuve technique est déterminante. La documentation précise des chaînes de proxy, les captures horodatées des redirections, l’analyse DNS dynamique et la conservation rapide des éléments techniques permettent d’établir le rôle effectif de chaque intermédiaire et de contester utilement la qualification d’intermédiaire purement passif.

À cet égard, la jurisprudence récente confirme l’intérêt de cette approche. Dans un jugement du 2 octobre 2025 (RG n° 24/10705) relatif à une affaire de fraude au streaming, le Tribunal judiciaire de Paris a admis qu’un prestataire d’infrastructure pouvait voir sa responsabilité engagée en tant qu’hébergeur indirect lorsque celui-ci était dûment notifié du contenu illicite du moment que cette qualification reste proportionnelle eu regard de ses fonctions techniques et de sa capacité d’action.

Conclusion

Le double proxy constitue aujourd’hui l’un des outils les plus sophistiqués et les plus déstabilisants du cybersquatting moderne. Son impact dépasse largement la question technique : il remet en cause l’effectivité des droits, la rapidité des recours et la protection des utilisateurs.

Face à cette arme, seule une stratégie globale, combinant expertise juridique, maîtrise technique et anticipation probatoire, permet de restaurer un rapport de force équilibré.

Le cabinet Dreyfus et Associés accompagne ses clients dans la gestion de dossiers de propriété intellectuelle complexes, en proposant des conseils personnalisés et un soutien opérationnel complet pour la protection intégrale de la propriété intellectuelle.

Nathalie Dreyfus avec l’aide de toute l’équipe du cabinet Dreyfus

FAQ

1. Le recours au double proxy est-il en soi illégal ?

Non. Le recours à un proxy, y compris multiple, est juridiquement neutre en soi. Ce n’est pas la technologie qui est illicite, mais l’usage qui en est fait. En revanche, lorsque le double proxy est utilisé pour dissimuler des activités manifestement illicites, il devient un indice fort de mauvaise foi dans l’analyse juridique globale.

2. Peut-on contraindre un intermédiaire à conserver ses logs ?

En principe, non sans intervention judiciaire. Les obligations de conservation sont strictement encadrées. En revanche, des mesures conservatoires rapides peuvent être sollicitées afin d’éviter la suppression automatique de données techniques essentielles.

3. Le recours à des serveurs hors UE empêche-t-il toute action juridique ?

Non, mais il complique les démarches. Il impose souvent des actions combinées (administratives, judiciaires) et un recours plus fréquent à l’entraide internationale ou aux acteurs situés en amont de la chaîne.

4. Les outils automatisés de détection sont-ils efficaces contre le double proxy ?

Ils sont utiles mais insuffisants seuls. Ils doivent être combinés à une analyse juridique et technique, capable d’interpréter les redirections, la structure des infrastructures et les signaux faibles.

5. Un site protégé par un CDN est-il forcément suspect ?

Non. Les CDN sont largement utilisés à des fins légitimes. C’est l’usage combiné de plusieurs couches de proxy, associé à des contenus illicites, qui peut devenir problématique.

6. Les hébergeurs sont-ils toujours en mesure d’agir rapidement ?

Pas nécessairement. Certains intermédiaires n’ont qu’un contrôle partiel sur l’infrastructure et doivent eux-mêmes se tourner vers d’autres prestataires avant de pouvoir intervenir.

Cette publication a pour objet de fournir des orientations générales au public et de mettre en lumière certaines problématiques. Elle n’a pas vocation à s’appliquer à des situations particulières ni à constituer un conseil juridique.