Fragrance et Propriété Intellectuelle : quelle protection ?

Face à de tels intérêts, comment la propriété intellectuelle tente-t-elle de la protéger ?

L’œuvre olfactive : œuvre de l’esprit ?

Le Code de Propriété Intellectuelle vise, de manière non exhaustive, les formes traditionnelles d’expression artistique (la création littéraire, graphique, musicale…) dès lors que celles-ci remplissent les conditions d’originalité et de forme tangible posées par la loi française.

Au-delà de ces formes traditionnelles , la jurisprudence a étudié un certain nombre de créations pour déterminer si l’on pouvait leur attribuer la qualité « d’œuvres de l’esprit », comme les recettes. Parmi elles, la création olfactive a fait l’objet de nombreux débats. Dans un monde où la matérialité est extrêmement présente, la création olfactive tente, non sans mal, de se forger une place de choix au Panthéon des œuvres d’art.

Pour les parfumeurs et autres afficionados, « le parfum est un art ». Cependant, la Cour de cassation ne partage pas le même avis et reste réticente à l’idée d’ériger la fragrance au rang d’œuvre de l’esprit et, par ricochet, d’accorder au parfumeur le statut d’auteur.

Certes le parfum s’estompe, mais cela ne devrait pas l’exclure systématiquement de la sphère du droit d’auteur. En effet, la fragrance est par nature fluctuante, périssable. Pourtant, la propriété intellectuelle ne soustrait pas, par principe, les œuvres éphémères de la protection de droit d’auteur.

La Cour de Cassation considère que « la fragrance d’un parfum qui procède de la simple mise en œuvre d’un savoir-faire, ne constitue pas au sens des articles L.112-1 et L112-2 du Code de Propriété intellectuelle, la création d’une forme d’expression pouvant bénéficier de la protection des œuvres de l’esprit par le droit d’auteur ».

En d’autres mots, la Cour assimile le processus de création d’un parfum à la « simple mise en œuvre d’un savoir-faire », non protégeable par le droit d’auteur français et rejette l’identification d’une forme de création par le biais de l’odorat.

En prenant cette position, la Cour régulatrice se heurte à la résistance des juges du fond et de la doctrine (TGI Bobigny, 28 nov. 2006 ; CA Paris, 14 fevr. 2007 ; CA Aix-en-Provence, 10 dec. 2010).

Plusieurs jugements ont à l’inverse défini la fragrance d’un parfum comme une création de forme olfactive dont l’originalité ne peut être déniée. Les juges ont d’ailleurs considéré que l’originalité de celle-ci s’appréciait selon la nouveauté de l’odeur, la spécificité de l’association de senteurs. Face à cet engouement, la Cour de Cassation a revu sa position en la matière mais sans pour autant ouvrir la porte à la protection de la création olfactive : « le droit d’auteur ne protège les créations dans leur forme sensible, qu’autant que celle-ci est identifiable avec une précision suffisante pour permettre sa communication » (Cass. Com., 10 déc. 2013, n° 11-19872).

La protection des fragrances par le droit d’auteur reste donc un débat controversé. Seul un revirement de jurisprudence pourrait trancher la question en faveur des parfumeurs ; une position d’autant plus attendue au vu de la difficulté à maintenir le secret de fabrication.

Aujourd’hui, ce n’est que sur le terrain du parasitisme et de la concurrence déloyale que le parfumeur pourra s’appuyer en cas de reproduction de la fragrance, comme en témoigne l’arrêt Lancôme. Cependant, cette voie reste moins avantageuse que celle de l’action en contrefaçon étant noté qu’il reviendra au demandeur de démontrer l’existence d’une faute.

La fragrance : une protection par le droit des marques ?

Dans le volet de la propriété industrielle, la fragrance peut être appréhendée et protégée par le droit des marques.

En effet, une odeur spécifique peut être déposée en tant que marque auprès de l’INPI, précisément en tant que marque olfactive. Les souvenirs olfactifs étant les plus longs, selon la plupart des scientifiques, les entreprises sont de plus en plus nombreuses à vouloir éveiller ce sens chez le consommateur en associant une odeur agréable à leurs produits.

Longtemps, le dépôt d’une marque olfactive posa problème en ce qu’elle ne pouvait être graphiquement représentée. Depuis le 23 mars 2016, le « Paquet Marque » a eu pour effet de supprimer cette exigence au bénéfice de la marque olfactive.

Désormais est donc protégée la marque « représentée sous n’importe quelle forme appropriée au moyen de la technologie communément disponible ». Pour autant, en pratique, les dépôts de marques olfactives restent rares car complexes.

Même si l’obligation de représentation graphique a été retirée, il reste toujours difficile de représenter l’essence même d’une odeur – une simple formule chimique ne pouvant caractériser un parfum. En outre, la marque devra être suffisamment distinctive pour permettre au consommateur d’identifier l’origine commerciale des produits et services visés par l’odeur déposée, distinctivité encore difficile à démontrer.

En parallèle, du droit des marques, le droit des brevets peut également permettre de protéger une odeur, sous réserve que celle-ci soit nouvelle, d’application industrielle et qu’elle apporte une solution à un problème concret ; conditions qui ne sont pas plus faciles à rapporter.

De manière générale, la protection de la fragrance fait l’objet de nombreux débats et de nombreuses difficultés. Elle n’est cependant pas impossible et certains acteurs du droit ne cessent de revendiquer cette protection.

L’importance du souvenir cognitif olfactif, ou encore la complexité et l’originalité du processus de création, tels sont les maîtres mots défendeurs de la fragrance faisant l’objet d’une grande attention juridique.

A CONSULTER SUR LE MÊME SUJET…

Webinar 10 septembre 2020 :

Webinar 10 septembre 2020 :

Les consommateurs exigent désormais plus de confidentialité et de sécurité quant au traitement de leurs données personnelles.

Les consommateurs exigent désormais plus de confidentialité et de sécurité quant au traitement de leurs données personnelles.

A l’occasion d’un litige opposant deux sociétés spécialisées dans le prêt à porter, les juges de la Cour d’appel de Paris, statuant sur renvoi de la Cour de cassation, ont retenu une approche stricte des similarités entre une marque figurative et une marque postérieure semi-figurative

A l’occasion d’un litige opposant deux sociétés spécialisées dans le prêt à porter, les juges de la Cour d’appel de Paris, statuant sur renvoi de la Cour de cassation, ont retenu une approche stricte des similarités entre une marque figurative et une marque postérieure semi-figurative

Avec le développement des réseaux sociaux, la créativité sur Internet s’est déployée au point qu’il devient presque impossible pour un artiste ou

Avec le développement des réseaux sociaux, la créativité sur Internet s’est déployée au point qu’il devient presque impossible pour un artiste ou

En raison de la situation sanitaire actuelle, la majorité des entreprises ont réduit leur activité. Cette suspension ou réduction d’activité aura un impact sur l’ensemble de la propriété intellectuelle et pourra plus particulièrement entrainer la non-utilisation de la marque par le titulaire entrainant ainsi sa déchéance.

En raison de la situation sanitaire actuelle, la majorité des entreprises ont réduit leur activité. Cette suspension ou réduction d’activité aura un impact sur l’ensemble de la propriété intellectuelle et pourra plus particulièrement entrainer la non-utilisation de la marque par le titulaire entrainant ainsi sa déchéance.

En l’honneur de la 22ème journée mondiale anti-contrefaçon, le Cabinet Dreyfus a assisté à un Webinar organisé par l’

En l’honneur de la 22ème journée mondiale anti-contrefaçon, le Cabinet Dreyfus a assisté à un Webinar organisé par l’

Source : OMPI, centre d’arbitrage et de médiation, 22 janv. 2020, n° D2019-2992, Cyberplay Management Ltd c/ WhoisGuard Protected, WhoisGuard, Inc./DIREX NV et Johann Mayer.

Source : OMPI, centre d’arbitrage et de médiation, 22 janv. 2020, n° D2019-2992, Cyberplay Management Ltd c/ WhoisGuard Protected, WhoisGuard, Inc./DIREX NV et Johann Mayer.

Source : OMPI, centre d’arbitrage et de médiation, 30 janv. 2020, n° D2019-2937, Scalpers Fashion, S.L. c/ Dreamissary Hostmaster

Source : OMPI, centre d’arbitrage et de médiation, 30 janv. 2020, n° D2019-2937, Scalpers Fashion, S.L. c/ Dreamissary Hostmaster

Source :

Source :

Le gTLD <.com> occuperait plus de 40 % des parts de marché des noms de domaine, d’après les statistiques fournies par le site www.domainnamestat.com. Ces résultats confirment qu’il s’agit d’une extension incontournable, notamment parce que le <.com>, s’adressant au monde entier, est un signe fort de ralliement.

Le gTLD <.com> occuperait plus de 40 % des parts de marché des noms de domaine, d’après les statistiques fournies par le site www.domainnamestat.com. Ces résultats confirment qu’il s’agit d’une extension incontournable, notamment parce que le <.com>, s’adressant au monde entier, est un signe fort de ralliement.

Avec la publication du

Avec la publication du

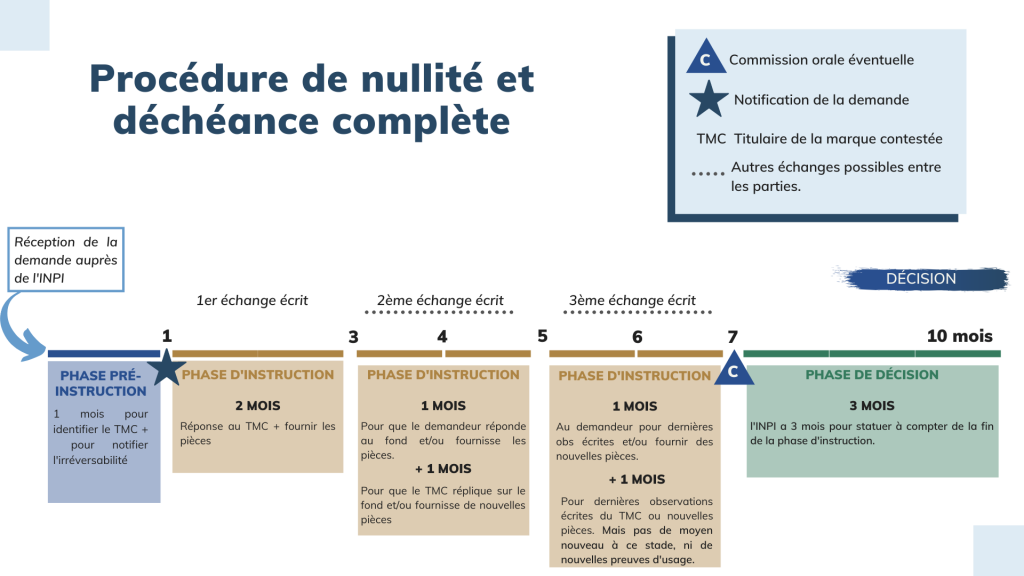

Depuis le 1er avril 2020, il est possible d’intenter des actions en nullité et des actions en déchéance de marques directement auprès de l’INPI.

Depuis le 1er avril 2020, il est possible d’intenter des actions en nullité et des actions en déchéance de marques directement auprès de l’INPI.

La CJUE a rendu une décision cruciale dans sa récente

La CJUE a rendu une décision cruciale dans sa récente

La

La

Parallèlement à une législation toujours plus stricte, les nouvelles technologies sollicitent de manière accrue nos données personnelles, souvent à caractère sensible.

Parallèlement à une législation toujours plus stricte, les nouvelles technologies sollicitent de manière accrue nos données personnelles, souvent à caractère sensible.

La Commission Nationale de l’Informatique et des Libertés (CNIL) a rendu public son rapport d’activité pour l’année 2013. Au cœur de sa réflexion pour 2014, le « chantier du bien-être » inquiète la Commission qui veut mesurer l’impact sur la vie privée des nouvelles pratiques numériques de santé.

La Commission Nationale de l’Informatique et des Libertés (CNIL) a rendu public son rapport d’activité pour l’année 2013. Au cœur de sa réflexion pour 2014, le « chantier du bien-être » inquiète la Commission qui veut mesurer l’impact sur la vie privée des nouvelles pratiques numériques de santé.